Firma Microsoft właśnie wydała aktualizację zbiorczą dla systemu Windows z czerwca 2022 r., która zawiera poprawkę dotyczącą budzącej grozę luki Follina.

„Microsoft stanowczo zaleca klientom instalowanie aktualizacji, aby w pełni zabezpieczyć się przed tą luką. Klienci, których systemy są skonfigurowane do otrzymywania automatycznych aktualizacji, nie muszą podejmować żadnych dodatkowych kroków” — napisał Microsoft w swojej opinii.

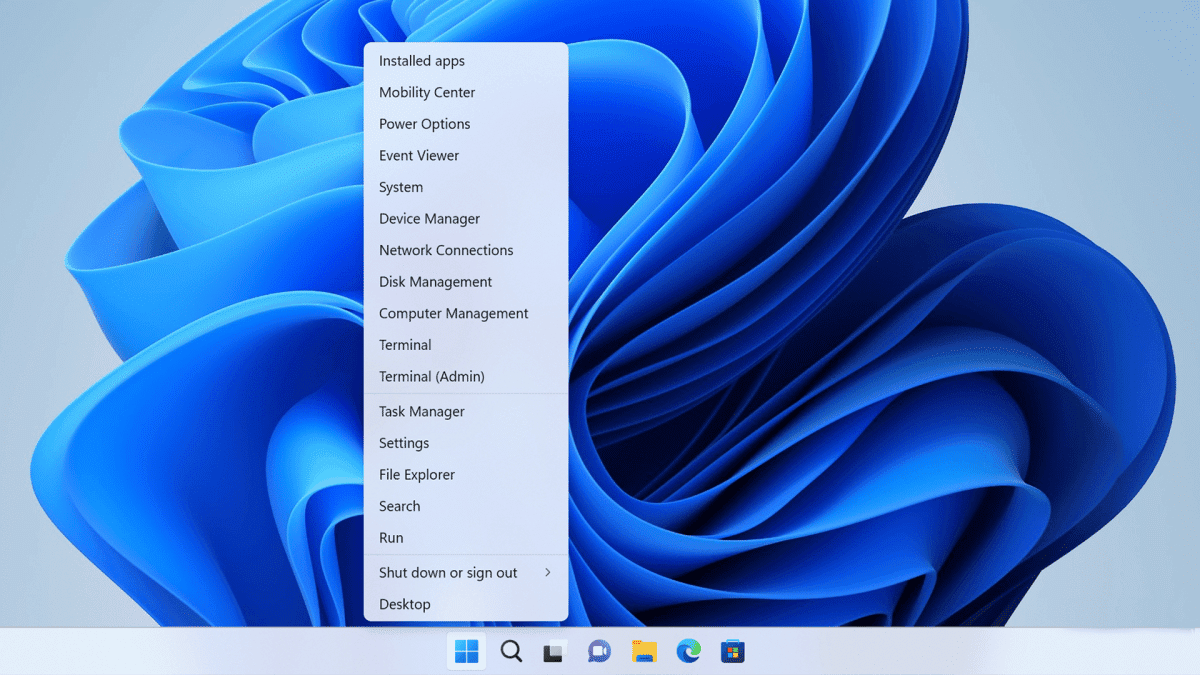

Odkryta przez eksperta ds. bezpieczeństwa cybernetycznego Kevina Beaumonta i nazywana „Follina”, luka wykorzystuje narzędzie systemu Windows o nazwie msdt.exe, które jest przeznaczone do uruchamiania różnych pakietów rozwiązywania problemów w systemie Windows. Badacz odkrył, że gdy ofiara pobiera uzbrojony plik Word, nie musi go nawet uruchamiać, wystarczy podgląd w Eksploratorze Windows, aby nadużyć narzędzia (musi to być jednak plik RTF).

Dziwka wykorzystana w naturze

Nadużywając tego narzędzia, osoby atakujące mogą nakazać docelowemu punktowi końcowemu (otwiera się w nowej karcie), aby wywołał plik HTML ze zdalnego adresu URL. Atakujący wybrali formaty xmlcom, prawdopodobnie próbując ukryć się za podobnie wyglądającą, choć legalną domeną openxmlformats.org, która jest używana w większości dokumentów programu Word.

Plik HTML zawiera wiele „śmieci”, które przesłaniają jego prawdziwy cel: skrypt, który pobiera i uruchamia ładunek.

Poprawka Microsoftu nie zapobiega automatycznemu ładowaniu przez Office procedur obsługi URI protokołu Windows bez interakcji użytkownika, ale blokuje wstrzykiwanie PowerShell, czyniąc atak bezużytecznym.

Gdy tylko zostało to odkryte, naukowcy rozpoczęli śledzenie nadużywanej wady w środowisku naturalnym. Jego pierwsi użytkownicy podobno obejmowali sponsorowanych przez państwo chińskich cyberataków przeprowadzających cyberataki (otwiera w nowej karcie) na międzynarodową społeczność tybetańską.

„TA413 CN APT wykrył, że ITW wykorzystuje Follina 0Day przy użyciu adresów URL w celu dostarczania plików Zip zawierających dokumenty Word za pomocą tej techniki” – powiedzieli dwa tygodnie temu badacze cyberbezpieczeństwa Proofpoint. Ta sama firma odkryła również, że inny ugrupowanie cyberprzestępcze, TA570, wykorzystał Follinę do dystrybucji Qbota, podczas gdy NCC Group odkryła, że Black Basta, która jest dobrze znaną grupą ransomware, dalej wykorzystywała ją.

Przez: BleepingComputer (Otwiera się w nowej karcie)