Według doniesień luka w zaporze sieciowej Sophos, odkryta po raz pierwszy pod koniec marca i załatana wkrótce potem, była wykorzystywana przez chińskie zaawansowane trwałe zagrożenie (APT) na kilka tygodni przed opublikowaniem łaty.

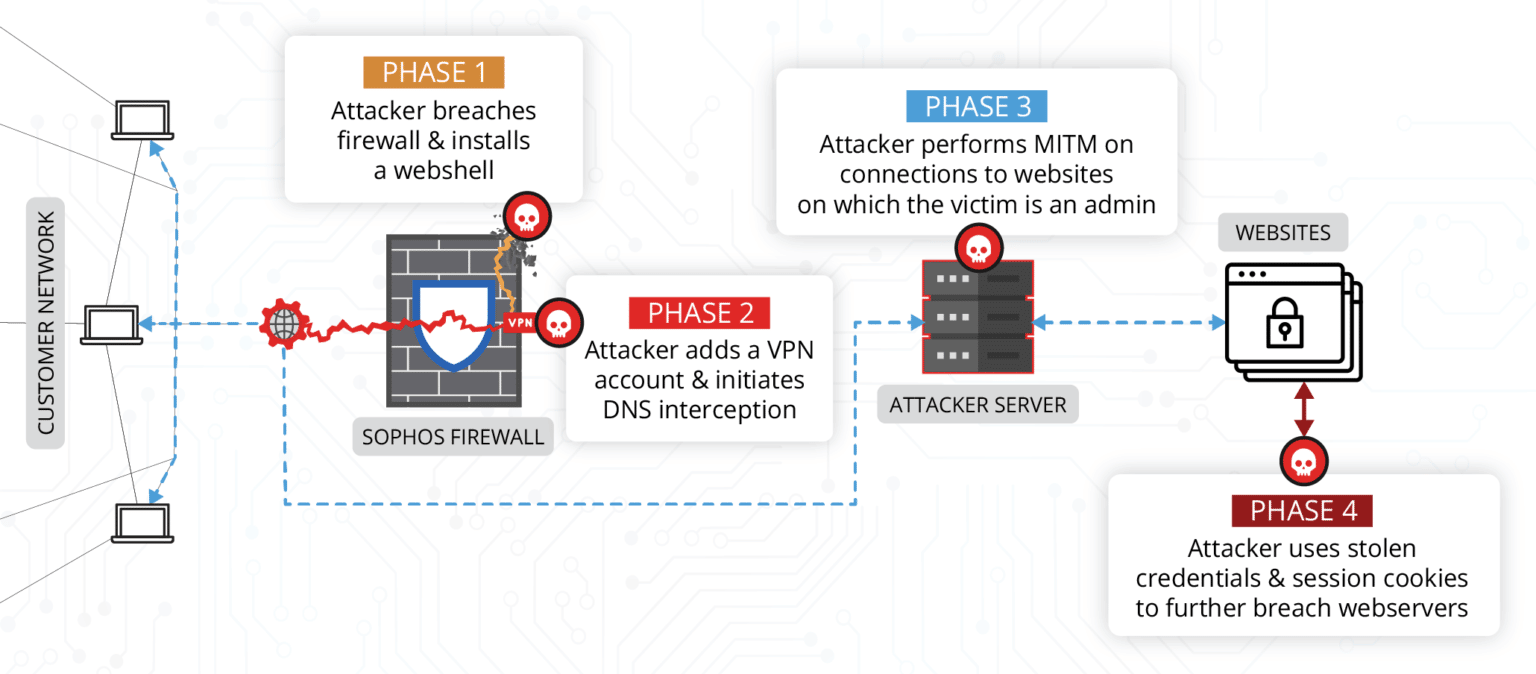

Naukowcy z firmy Volexity zajmującej się cyberbezpieczeństwem, znanej jako DriftingCloud, wykorzystują CVE-2022-1040 od początku marca przeciwko różnym anonimowym podmiotom. Wykorzystał go do ominięcia uwierzytelniania i wykonania dowolnego kodu na terminalach ofiar. Luka dotyczy portalu użytkowników Sophos Firewall i Web Admin, a cyberprzestępcy zdołali zainstalować backdoory Webshell i inne złośliwe oprogramowanie.

W momencie wykrycia kompromis był nadal aktywny, a ugrupowanie zagrażające nadal poruszało się po sieci, co dało badaczom unikalny wgląd w działanie APT. Wniosek z tej obserwacji jest taki, że grupa ta wykazała się „wyrafinowaniem” i podjęła mężne wysiłki, aby pozostać niezauważona.

Złośliwe oprogramowanie drugiego etapu

Jak podaje BleepingComputer, grupa mieszała swój ruch między innymi poprzez uzyskiwanie dostępu do zainstalowanej powłoki internetowej za pośrednictwem żądań do legalnego pliku „login.jps”.

„Na pierwszy rzut oka może to wyglądać raczej na próbę logowania metodą brute-force niż na interakcję z backdoorem. Jedyne niezwykłe rzeczy w plikach dziennika to wartości referencyjne i klucze sprzętowe. „Stan odpowiedzi” – wyjaśnił Volexity w jego artykuł.

Po uzyskaniu dostępu do sieci docelowej cyberprzestępca zdecydował się zainstalować trzy oddzielne rodziny złośliwego oprogramowania: PupyRAT, Pantegana i Sliver. Wszystkie trzy służą do zdalnego dostępu i są publicznie dostępne.

Poprawka dla CVE-2022-1040 jest dostępna od miesięcy i użytkownikom zaleca się jej natychmiastowe naprawienie, ponieważ jej wskaźnik ważności wynosi 9.8.

To był pracowity kwartał dla zespołu Sophos, który niedawno naprawił dwie luki o wysokim stopniu ważności w urządzeniach Sophos Unified Threat Management: CVE-2022-0386 i CVE-2022-0652.

Sophos jest brytyjskim producentem oprogramowania do cyberbezpieczeństwa i bezpieczeństwa sieci, koncentrującym się głównie na oprogramowaniu zabezpieczającym dla organizacji zatrudniających do 5000 pracowników. Został założony w 1985 roku, ale pod koniec lat 1990. przeniósł się do cyberbezpieczeństwa.

W 2019 roku została przejęta przez amerykańską firmę private equity Thoma Bravo za około 3.900 mld dolarów (7,40 dolara za akcję).

Przez: BleepingComputer (Otwiera się w nowej karcie)